Paul Haskell-Dowland, Forfatter gitt

Passord har blitt brukt i tusenvis av år som et middel til å identifisere oss for andre og i nyere tid til datamaskiner. Det er et enkelt konsept - en delt informasjon, holdt hemmelig mellom enkeltpersoner og brukt til å "bevise" identitet.

Passord i IT-sammenheng dukket opp på 1960-tallet med hovedramme datamaskiner - store sentraldrevne datamaskiner med eksterne "terminaler" for brukertilgang. De brukes nå til alt fra PIN-koden vi skriver inn i en minibank, til å logge på datamaskiner og forskjellige nettsteder.

Men hvorfor trenger vi å "bevise" identiteten vår til systemene vi får tilgang til? Og hvorfor er passord så vanskelig å få rett?

Hva gjør et godt passord?

Inntil relativt nylig kan et godt passord ha vært et ord eller en setning på så lite som seks til åtte tegn. Men vi har nå retningslinjer for minimumslengde. Dette er på grunn av "entropi".

Når vi snakker om passord, er entropi mål på forutsigbarhet. Matematikken bak dette er ikke kompleks, men la oss undersøke det med et enda enklere mål: antall mulige passord, noen ganger referert til som "passordplass".

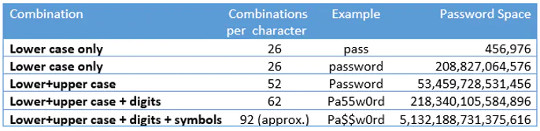

Hvis et passord med ett tegn bare inneholder en liten bokstav, er det bare 26 mulige passord (“a” til “z”). Ved å inkludere store bokstaver øker vi passordplassen til 52 potensielle passord.

Passordområdet fortsetter å utvides når lengden økes og andre tegntyper legges til.

Å gjøre et passord lengre eller mer komplekst øker potensielt 'passordplass'. Mer passordplass betyr et sikrere passord.

Når vi ser på figurene ovenfor, er det lett å forstå hvorfor vi oppfordres til å bruke lange passord med store og små bokstaver, tall og symboler. Jo mer komplekst passordet er, desto flere forsøk trengs det å gjette.

Problemet med avhengig av passordkompleksitet er imidlertid at datamaskiner er svært effektive i å gjenta oppgaver - inkludert gjetting av passord.

I fjor, a rekorden ble satt for en datamaskin som prøver å generere alle tenkelige passord. Det oppnådde en hastighet raskere enn 100,000,000,000 gjetninger per sekund.

Ved å utnytte denne datakraften kan cyberkriminelle hacke seg inn i systemer ved å bombardere dem med så mange passordkombinasjoner som mulig, i en prosess som kalles angrep på brute force.

Og med skybasert teknologi kan gjetting av et passord på åtte tegn oppnås på så lite som 12 minutter og koster så lite som US $ 25.

Jeg gjorde litt matte.

- TechByTom (@techbytom) Februar 14, 2019

Bruke AWS s.3-forekomster for å beregne kostnad, og forutsatt at angriperen har $ 25:

Passordet ditt på 8 tegn blir sannsynligvis sprukket på 12 minutter eller mindre.

Også fordi passord nesten alltid brukes til å gi tilgang til sensitive data eller viktige systemer, motiverer dette cyberkriminelle til å aktivt oppsøke dem. Det driver også et lukrativt online marked som selger passord, hvorav noen kommer med e-postadresser og / eller brukernavn.

Du kan kjøpe nesten 600 millioner passord online for bare AU $ 14!

Hvordan lagres passord på nettsteder?

Nettstedspassord lagres vanligvis på en beskyttet måte ved hjelp av en matematisk algoritme som kalles hashing. Et hashpassord er ikke gjenkjennelig og kan ikke gjøres om til passordet (en irreversibel prosess).

Når du prøver å logge inn, blir passordet du oppgir hashet ved hjelp av samme prosess og sammenlignet med versjonen som er lagret på nettstedet. Denne prosessen gjentas hver gang du logger inn.

For eksempel får passordet "Pa $$ w0rd" verdien "02726d40f378e716981c4321d60ba3a325ed6a4c" når det beregnes ved hjelp av SHA1-hashingalgoritmen. Prøv det deg selv.

Når du står overfor en fil full av hashede passord, kan du bruke et brutalt kraftangrep som prøver hver kombinasjon av tegn i en rekke passordlengder. Dette har blitt så vanlig praksis at det finnes nettsteder som viser vanlige passord sammen med deres (beregnede) hash-verdi. Du kan ganske enkelt søke etter hasjen for å avsløre det tilsvarende passordet.

Tyveri og salg av passordlister er nå så vanlig, a egen nettside - haveibeenpwned.com - er tilgjengelig for å hjelpe brukere å sjekke om kontoene deres er "i naturen". Dette har vokst til å omfatte mer enn 10 milliarder kontodetaljer.

Hvis e-postadressen din er oppført på dette nettstedet, bør du definitivt endre det oppdagede passordet, samt på andre nettsteder som du bruker samme legitimasjon for.

Er mer kompleksitet løsningen?

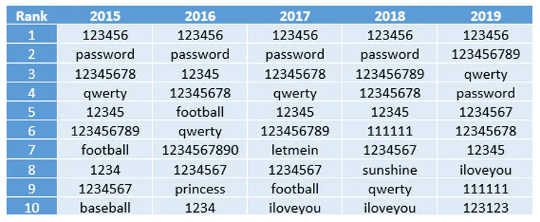

Du tror med så mange passordbrudd som oppstår daglig, at vi ville ha forbedret vår valg av passord. Dessverre, fjorårets årlige SplashData passordundersøkelse har vist liten endring over fem år.

Den årlige SplashData-passordundersøkelsen i 2019 avslørte de vanligste passordene fra 2015 til 2019.

Den årlige SplashData-passordundersøkelsen i 2019 avslørte de vanligste passordene fra 2015 til 2019.

Når databehandlingsevnen øker, ser løsningen ut til å være økt kompleksitet. Men som mennesker er vi ikke dyktige til (eller motivert til) å huske svært komplekse passord.

Vi har også bestått punktet der vi bare bruker to eller tre systemer som trenger passord. Det er nå vanlig å få tilgang til flere nettsteder, hvor hver krever et passord (ofte av ulik lengde og kompleksitet). En fersk undersøkelse antyder at det i gjennomsnitt er 70-80 passord per person.

Den gode nyheten er at det finnes verktøy for å løse disse problemene. De fleste datamaskiner støtter nå lagring av passord i enten operativsystemet eller nettleseren, vanligvis med muligheten til å dele lagret informasjon på flere enheter.

Eksempler inkluderer Apples iCloud nøkkelring og muligheten til å lagre passord i Internet Explorer, Chrome og Firefox (skjønt mindre pålitelig).

Passordledere slik som KeePassXC kan hjelpe brukere med å generere lange, komplekse passord og lagre dem på et sikkert sted for når de trengs.

Selv om dette stedet fortsatt må beskyttes (vanligvis med et langt "hovedpassord"), kan du bruke et passordbehandling til å ha et unikt, komplekst passord for hvert nettsted du besøker.

Dette forhindrer ikke at passord blir stjålet fra et sårbart nettsted. Men hvis den blir stjålet, trenger du ikke å bekymre deg for å endre det samme passordet på alle andre nettsteder.

Det er selvfølgelig sårbarheter i disse løsningene også, men det er kanskje en historie for en annen dag.

Om forfatterne

Paul Haskell-Dowland, førsteamanuensis (databehandling og sikkerhet), Edith Cowan University og Brianna O'Shea, foreleser, etisk hacking og forsvar, Edith Cowan University

Denne artikkelen er publisert fra Den Conversation under en Creative Commons-lisens. Les opprinnelige artikkelen.