I de kommende månedene, den Seattle-baserte ideelle organisasjonen Tor-prosjektet vil gjøre noen endringer for å forbedre hvordan Tor-nettverket beskytter brukerens personvern og sikkerhet. Det frie nettverket lar brukerne surfe på internett anonymt. For eksempel kan bruk av Tor redusere risikoen for å bli identifisert når dissidenter snakker ut mot deres regjeringer, og kommuniserer med journalister og ofre for hjelp til hjemmebruk. ![]()

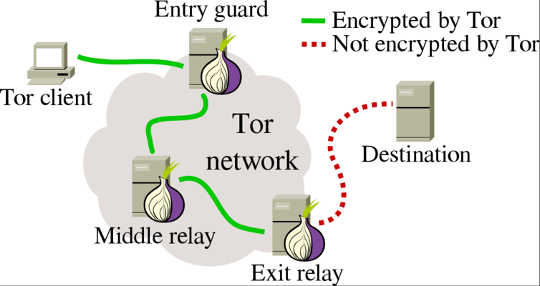

I sin mest vanlige, og mest kjente, funksjon, en person som bruker gratis Tor Browser - i hovedsak en privatlivsforbedret versjon av Firefox - bruker internett for det meste normalt. Bak kulissene håndterer nettleseren og nettverket trafikken ved å sprette kommunikasjonen gjennom en kjede av tre tilfeldig valgte datamaskiner fra hele verden, kalt "reléer". Fra mars 2017, Tor-nettverket teller nesten 7,000 av disse reléene. Målet med å utnytte disse reléene er å avkoble en brukers identitet fra hennes aktivitet.

Tor spretter webtrafikk over tre tilfeldig valgte Tor-reléer ut av totalt rundt 7,000-reléer.

Tor spretter webtrafikk over tre tilfeldig valgte Tor-reléer ut av totalt rundt 7,000-reléer.

Men disse brukerne er fortsatt, generelt sett, bruker andres nettsteder, som kan være stengt or presset til å censurere online aktivitet. Mitt eget arbeid som lærer og frivillig medlem av The Tor Project ser også på nettverketes måte å la folk være vert for nettsteder privat og anonymt, som er der de fleste oppgraderingene til systemet kommer.

Kalt "løktjenester", gjør dette elementet i Tor-nettverket mulig for en person å kjøre et nettsted (eller filharingstjeneste, chattjeneste eller til og med videosamtaler) fra en dedikert server eller til og med sin egen datamaskin uten å utsette hvor i verden er det. Det gjør det mye vanskeligere for myndigheter eller motstandere å ta ned. De kommende endringene vil fikse feil i systemets originale design, og benytte moderne kryptografi for å gjøre systemet fremtidsbestemt. De vil forbedre sikkerheten og anonymiteten til eksisterende Tor-brukere, og kanskje trekke flere brukere som var opptatt av at de tidligere beskyttelsene ikke var nok når de kommuniserte og uttrykte seg online.

Forstå løktjenester

Per mars 2017, anslått 50,000 løk tjenester opererer på Tor-nettverket. Løk tjenester kommer kontinuerlig online og offline, så det er vanskelig å få nøyaktige tall. Deres navn kommer fra det faktum at, som Tor-brukere, deres identiteter og aktiviteter er beskyttet av flere lag kryptering, som for en løk.

Samtidig som Kriminelle er ofte tidlige adoptere av anonymitetsteknologi, ettersom flere bruker systemet, blir lovlige og etiske bruksområder blitt langt mer vanlige enn ulovlige. Mange løk tjenester vert nettsteder, chat nettsteder og videosamtaler tjenester. Vi vet ikke alt det de gjør fordi The Tor Project utformer personvern i sin teknologi, så det gjør det ikke og kan ikke holde styr på. I tillegg, når nye løk tjenester er satt opp, er deres eksistens privat som standard; en operatør må velge å kringkaste tjenestens eksistens offentlig.

Mange eiere annonserer imidlertid deres nettstedes eksistens, og, og Ahmia søkemotor gir en enkel måte å finne alle offentlig kjent løktjenester på. De er like forskjellige som internett selv, inkludert a søkemotoren litterær journal og en arkiv av marxistisk og relatert skriving. Facebook Selv har en måte for Tor-brukere å Koble direkte til sin sosiale mediatjeneste.

Opprette et løksted

Når en personvern-bevisst bruker setter opp en løkjeneste (enten manuelt eller med et tredjepartsverktøy, for eksempel onionshare), folk som vil koble til det, må bruke Tor Browser eller annen Tor-aktivert programvare; Vanlige nettlesere som Chrome og Firefox kan ikke koble til domener hvis navn slutter i ".onion." (Folk som vil kikke på løksteder uten at alle nettverks anonymitetsbeskyttelser kan besøke Tor2web, som fungerer som en bro mellom det åpne nettet og Tor-nettverket.)

Opprinnelig var en ny løk tjeneste bare kjent for sin skaperen, som kunne velge om og hvordan å fortelle andre om sin eksistens. Selvfølgelig vil noen, som Facebook, spre ordet så vidt som mulig. Men ikke alle ønsker å åpne sitt Tor-nettsted eller tjeneste for offentligheten, måten søke og sosiale medier gjør.

En designfeil gjorde det imidlertid mulig for en motstander å lære om etableringen av en ny løktjeneste. Dette skjedde fordi hver dag, løk tjenester kunngjøre deres eksistens til flere Tor reléer. Som det skjedde i 2014, an angriperen kan potensielt kontrollere nok releer å holde oversikt over nye tjenesteregistreringer og langsomt bygge opp en liste med løksteder - både hemmelig og offentlig - over tid.

Samme designfeil gjorde det også mulig for en angriper å forutsi hvilke reléer en bestemt tjeneste ville kontakte dagen etter, slik at motstanderen kunne bli disse meget reléer og gjøre løkjenesten uoppnåelig. Ikke bare kan noen som ønsker å drive en privat, hemmelig løkjeneste bli maskert under visse omstendigheter, men deres nettsted kan effektivt bli tatt frakoblet.

Oppdateringene til systemet fikse begge disse problemene. For det første vil reléene hver tjenestekontakt for sin daglige innsjekking bli tilfeldig tildelt. Og for det andre vil innsjekkingsmeldingen i seg krypteres, slik at et relé kan følge instruksjonene, men den menneskelige operatøren vil ikke kunne lese den.

Naming domener mer sikkert

En annen form for sikkerhet fører til at navnene på løktjenester blir vanskeligere å huske. Løkdomener er ikke navngitt som vanlige nettsteder er: facebook.com, theconversation.com og så videre. I stedet er navnene deres hentet fra tilfeldig genererte kryptografiske data, og vises ofte som expyuzz4wqqyqhjn.onion, som er nettsiden til The Tor Project. (Det er mulig å gjentatte ganger generere løkdomener til en bruker kommer til en som er litt lettere å gjenkjenne. Facebook klarte det og - med en kombinasjon av flaks og rå beregningsevne - klarte å skape facebookcorewwwi.onion.)

Eldre løk-tjenester hadde navn som består av 16 tilfeldige tegn. De nye vil bruke 56 tegn, slik at deres domenenavn ser slik ut: l5satjgud6gucryazcyvyvhuxhr74u6ygigiuyixe3a6ysis67ororad.onion.

Selv om de nøyaktige effektene på brukernes evne til å legge inn løktjenesters adresser ikke er studert, bør lengden på navnene ikke påvirke tingene mye. Fordi løkdomenenavn alltid har vært vanskelig å huske, bruker de fleste brukerne av Tor Browserens bokmerker, eller kopierer og limer domenenavn til adressefelt.

Beskytte løksteder

Alt dette nye designet gjør det betydelig vanskeligere å oppdage en løkjeneste hvis operatør vil at den skal forbli skjult. Men hva om en motstander fortsatt klarer å finne ut om det? Tor-prosjektet har løst det problemet ved å tillate løktjenester å utfordre at brukerne skal skrive inn et passord før du bruker det.

I tillegg oppdaterer The Tor Project den kryptografi som løk tjenester ansetter. Eldre versjoner av Tor brukte a kryptosystem kalt RSA, som kan brytes ved å beregne de to hovedfaktorene av svært store tall. Mens RSA ikke regnes som usikkert, har forskerne utviklet seg flere angrep, så The Tor Project erstatter det med det som kalles elliptisk kurve kryptografi, som bruker nøkler som er kortere, mer effektive og forstås å være minst like sikre.

Utviklerne oppdaterer også andre grunnleggende elementer i krypteringsstandardene som brukes i Tor. Hash-funksjonen, som Tor bruker til å utlede korte og konstante lengde tekststrenger fra vilkårlige lange data, vil endres fra de urolige - og delvis ødelagt - SHA-1 til det moderne SHA-3. I tillegg hemmelige nøkler for Advanced Encryption Standard kryptosystemet vil være dobbelt så lenge som før - og derfor betydelig vanskeligere å bryte. Disse adresserer ikke bestemte umiddelbare trusler, men beskytter mot fremtidige forbedringer i angripende kryptering.

Med disse forbedringene til programvaren som kjører Tor, forventer vi å kunne hindre fremtidige angrep og beskytte Tor-brukere over hele verden. Imidlertid er bedre anonymitet bare ett aspekt i det større bildet. Mer eksperimentering og forskning er nødvendig for å gjøre løktjenester enklere å bruke.

Om forfatteren

Philipp Winter, postdoktorforsker i datavitenskap, Princeton University

Denne artikkelen ble opprinnelig publisert på Den Conversation. Les opprinnelige artikkelen.

Relaterte bøker

at InnerSelf Market og Amazon