{youtube}ynB1inl4G3c{/youtube}

En nylig oppdaget prosessorsårbarhet kan potensielt sette sikker informasjon i fare i en hvilken som helst Intel-basert PC produsert siden 2008. Det kan påvirke brukere som er avhengige av en digital lockbox-funksjon som kalles Intel Software Guard Extensions, eller SGX, samt de som bruker vanlige skybaserte tjenester.

"Så lenge brukere installerer oppdateringen, blir de greit."

Forskere identifiserte SGX-sikkerhetshullet, kalt Foreshadow, i januar og informerte Intel. Det førte til at Intel oppdaget sitt bredere potensial i skyen. Denne andre varianten, Foreshadow-NG, retter seg mot Intel-baserte virtualiseringsmiljøer som cloud computing-leverandører som Amazon og Microsoft bruker til å lage tusenvis av virtuelle PCer på en enkelt stor server.

Intel har gitt ut programvare og mikrokod oppdateringer for å beskytte mot begge typer angrep. Cloud-leverandører må installere oppdateringene for å beskytte sine maskiner. På individuelt nivå vil eierne av alle SGX-kompatible Intel-PCer som er produsert siden 2016, trenge en oppdatering for å beskytte deres SGX. Noen av disse oppdateringene vil bli installert automatisk, mens andre må installeres manuelt, avhengig av maskinens konfigurasjon.

Forskere vil demonstrere feilen på August 16 på Usenix Security Symposium i Baltimore. Det ligner Specter and Meltdown, maskinvarebaserte angrep som rystet datasikkerhetsverdenen tidlig i 2018. Forskere kunne bryte flere sikkerhetsfunksjoner som er tilstede i de fleste Intel-baserte maskiner.

"Foreshadow-NG kan bryte de grunnleggende sikkerhetsegenskapene som mange skybaserte tjenester tar for gitt."

"SGX, virtualiseringsmiljøer og andre lignende teknologier endrer verden ved å gjøre det mulig for oss å bruke databehandling ressurser på nye måter, og å legge svært sensitive data på sky-medisinske poster, cryptocurrency, biometrisk informasjon som fingeravtrykk," sier Ofir Weisse, graduate student forskning assistent i datavitenskap og engineering ved University of Michigan og en forfatter av papiret å vises på Usenix. "Det er viktige mål, men sårbarheter som dette viser hvor viktig det er å fortsette nøye."

Software Guard Extensions-funksjonen at Foreshadow demonstrasjonsangrepsmålene ikke er i stor utbredelse i dag. Fordi bare en håndfull skyveleverandører og noen få hundre tusen kunder bruker den, ligger den sovende på de aller fleste datamaskiner som er utstyrt med den, og disse maskinene er ikke sårbare nå. Når det er sagt, er forskerne oppmerksom på at trusselen vil vokse ved bruk av produktet.

"Så lenge brukere installerer oppdateringen, blir de greit. Og faktisk, det store flertallet av PC-eiere bruker ikke SGX, så det er ikke sannsynlig å bli et stort problem akkurat nå, sier medforfatter Thomas Wenisch, en informatikk og ingeniørfaglig professor ved University of Michigan. "Den virkelige faren ligger i fremtiden, hvis SGX blir mer populært, og det er fortsatt mange maskiner som ikke er oppdatert. Derfor er denne oppdateringen så viktig. "

SGX og Foreshadow-NG

SGX lager en digital låsekasse kalt en "sikker enklave" i en maskin, og holder dataene og applikasjonene inne isolert fra resten av maskinen. Selv om et sikkerhetsproblem kompromitterer hele maskinen, skal dataene som er beskyttet av SGX forbli utilgjengelige for alle, men eieren av dataene.

Foreshadow-NG bryter den digitale veggen som holder individuelle cloud-kunder virtuelle PCer isolert fra hverandre på store servere.

Hovedapplikasjonen til SGX er å muliggjøre behandling og lagring av sensitiv informasjon, som proprietær forretningsinformasjon eller helsedata, på eksterne tredjeparts datasentre, der ikke engang datasenterets ansatte skal kunne få tilgang til de beskyttede dataene. SGX kan også kontrollere distribusjonen av opphavsrettsbeskyttet digitalt innhold, for eksempel å lage en film kun synlig på bestemte maskiner.

Foreshadow bryter SGX's lockbox, slik at en angriper kan lese og modifisere dataene inni. Selv om dette ikke er det første angrepet for å målrette SGX, er det den mest skadelige hittil.

"Tidligere arbeid kunne få noe av dataene noe av tiden. Foreshadow får mesteparten av dataene mesteparten av tiden, sier medforfatter Daniel Genkin, assisterende professor i datavitenskap og ingeniørfag. "I tillegg til å lese dataene, fjerner Foreshadow også det som kalles en attesteringsnøkkel. Denne nøkkelen gjør det mulig for angripere å maskerere som en sikker maskin og lure folk til å sende hemmelige data til den. "

Den andre varianten, Foreshadow-NG, bryter den digitale veggen som holder enkelte cloud-kunders virtuelle PCer isolert fra hverandre på store servere. Dette kan muliggjøre en skadelig virtuell maskin som kjører i skyen for å lese data tilhørende andre virtuelle maskiner. Virtualiseringskoden er til stede i alle Intel-baserte datamaskiner som er produsert siden 2008.

"Foreshadow-NG kan bryte de grunnleggende sikkerhetsegenskapene som mange skybaserte tjenester tar for gitt," sier medforfatter Baris Kasikci, assisterende professor i datavitenskap og ingeniørfag.

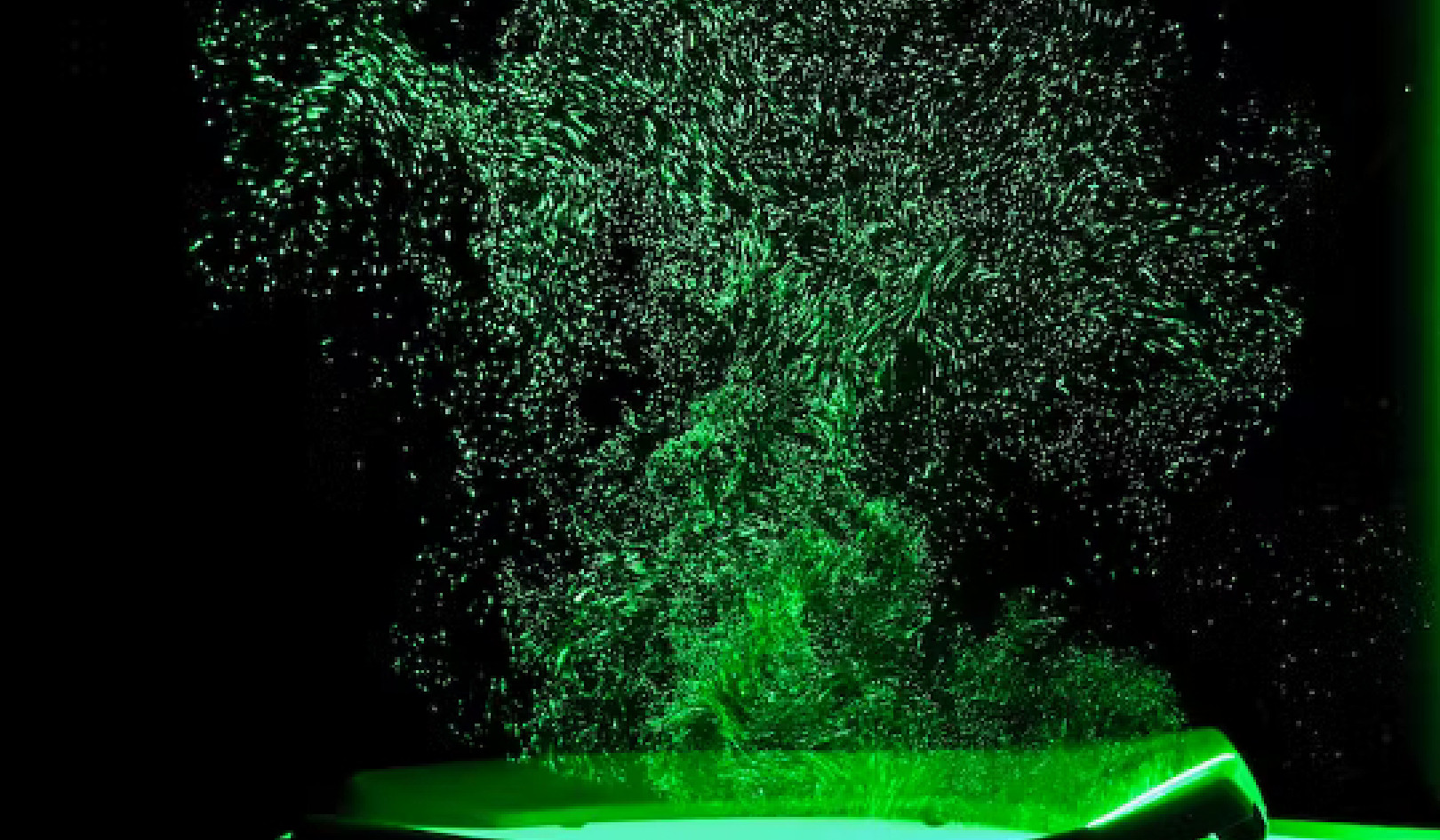

Hvordan angrepene fungerer

Begge varianter av sikkerhetsproblemet får tilgang til offermaskinen ved hjelp av det som er kjent som et sidekanalangrep. Disse angrepene gir informasjon om et systems indre arbeid ved å observere mønstre i tilsynelatende uskyldig informasjon - hvor lenge det tar prosessoren å få tilgang til maskinens minne, for eksempel. Dette kan brukes til å få tilgang til maskinens indre arbeid.

Angrepet forvirrer deretter systemets prosessor ved å utnytte en funksjon som kalles spekulativ utførelse. Brukes i alle moderne CPUer, spekulativ utførelse sparer behandling ved å gjøre prosessoren i stand til å gjette hva det vil bli bedt om å gjøre neste og planlegge deretter.

Angrepet feeds i falsk informasjon som fører spekulativ utførelse til en rekke feil gjetninger. Som en driver etter en feil GPS blir prosessoren håpløst tapt. Denne forvirringen blir da utnyttet for å få offermaskinen til å lekke sensitiv informasjon. I noen tilfeller kan det til og med endre informasjon om offermaskinen.

Mens disse sikkerhetsproblemene dukket opp før de forårsaket store skader, utsetter de skrøbeligheten for sikre enklaver og virtualiseringsteknologier, sier Ofir Weisse, utdannet studentforskningsassistent involvert i arbeidet. Han mener at nøkkelen til å beholde teknologier sikrer løgner i å lage design åpne og tilgjengelige for forskere slik at de raskt kan identifisere og reparere sårbarheter.

Andre forskere på prosjektet er fra den belgiske forskergruppen imec-DistriNet; Technion Israel Institute of Technology; og Universitetet i Adelaide og Data61.

Støtte til arbeidet kom fra Forskningsfondet KU Leuven, Cyber Security Research Center i Technion Hiroshi Fujiwara, Israels Cyber Bureau, National Science Foundation, Det amerikanske handelsdepartementet, Nasjonalt institutt for standarder og teknologi, 2017-2018 Rothschild Postdoctoral Fellowship , og DARPA.

Mer informasjon om Foreshadow er tilgjengelig på ForeshadowAttack.com.

kilde: University of Michigan

Relaterte bøker

at InnerSelf Market og Amazon