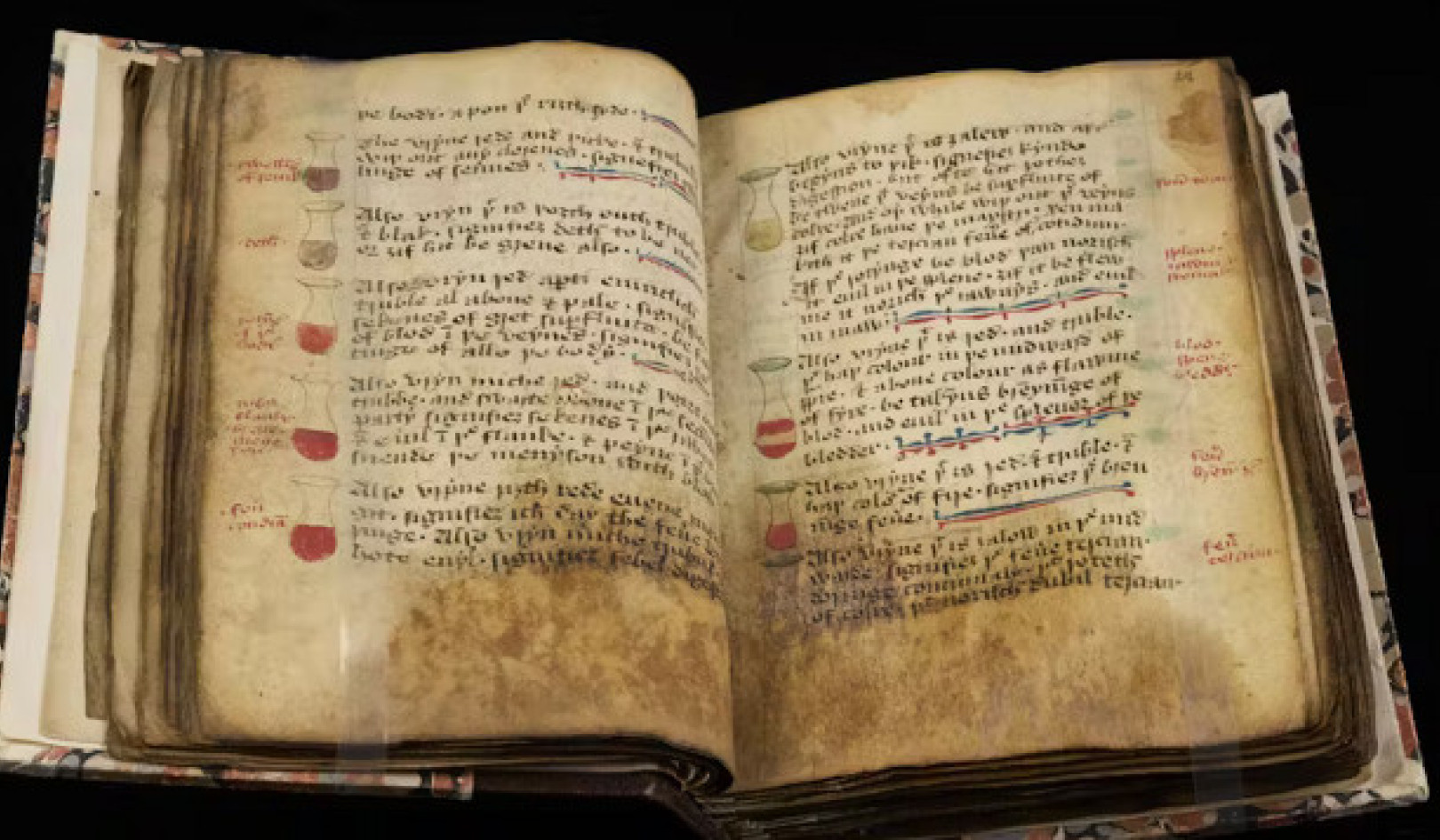

Direkte-på-sted-direktiver gjør at flere og flere jobber eksternt hjemmefra og produserer flere teknologiske sårbarheter. (Mimi Thian / Unsplash)

Direkte-på-sted-direktiver gjør at flere og flere jobber eksternt hjemmefra og produserer flere teknologiske sårbarheter. (Mimi Thian / Unsplash)

COVID-19 har forandret nesten alle aspekter av hverdagen vår, inkludert hvordan vi handler, sosialiserer, trener og jobber. Hvis du er en frontlinjearbeider eller jobber hjemmefra, må du også vurdere hvordan disse tilpasningene vil gi muligheter for kriminelle som ønsker å utnytte denne krisen.

I løpet av de kommende månedene vil mange av oss bli utsatt for en rekke trusler mot netsikkerhet, for eksempel alt for vanlig phishing-angrep. Offentlig bevissthet er nødvendig for å beskytte den digitale infrastrukturen til institusjoner, bedrifter og organisasjoner av alle slag, inkludert sykehusene våre og folkehelseanleggene. Trusler mot cybersikkerhet beveger seg veldig raskt under COVID-19-pandemien, og dette gir unike problemer for å dempe slike risikoer.

Som adjunkt i digitale medier i Senter for digitale humaniora at Brock University, Jeg forsker på de historiske, etiske og til og med litterære spørsmål knyttet til å leve et sikkert liv på nettet. Jeg underviser også i emner knyttet til applikasjonssikkerhet og sosialteknikk.

Jobber eksternt - og sikkert

Cybersecurity er et menneskelig problem: personen på skjermen eller tastaturet er alltid det svakeste punktet i noe teknisk system. Angripere vil bruke et sett med teknikker - bredt beskrevet som sosialteknikk - for å lure oss til å røpe sensitiv informasjon.

Akkurat som vi har lært oss å redusere risikoen for koronaviruset gjennom sosiale distansetiltak og riktig håndvask, må vi utvikle gode sikkerhetsvaner for å redusere disse sikkerhetsrisikoen. Vi er tross alt midt i det største eksperimentet fra hjemmefra.

Microsofts skytjenester rapporterte en økning i etterspørselen på 775 prosent på sine plattformer da strenge sosiale isolasjonstiltak ble satt i verk.

Denne situasjonen gir også muligheter for nettkriminelle. Angripere har reelle muligheter til å dra nytte av endringene i vanene våre når vi går over til å jobbe eksternt, men det er flere gode fremgangsmåter som vil dempe den økte risikoen. De Electronic Frontier Foundation har publisert noen nyttige retningslinjer for å jobbe eksternt.

Zoom har mye arbeid å gjøre hvis den vil gjenvinne brukernes tillit. I mellomtiden, hvis du fortsetter å bruke Zoom, kan du vurdere disse innstillingene. https://t.co/qtai3oOrNj

- EFF (@EFF) April 5, 2020

Sikkerhetsvaner

Nettfiskingskampanjer bruker e-post eller direktemeldinger for å tvinge en bruker til å utilsiktet hjelpe en angriper ved å klikke på en feilrettet lenke, laste ned en ondsinnet fil eller legge inn påloggingsinformasjon.

For å hindre slike forsøk, klikk på avsenderens navn og bekreft at navnet deres stemmer overens med e-postmeldingen du har registrert. Hvis du klikker på en kobling for arbeidsformål, må du sjekke linkadressen før du klikker ved å holde musepekeren over den. De fleste nettlesere vil vise adressen i nedre venstre hjørne. Du kan teste denne funksjonen ved å holde musepekeren over denne lenken til example.com.

I stedet for å sende filer via e-post, bruk et delt filsystem satt opp av arbeidsgiveren din, for eksempel Dropbox, Eske or OneDrive. Hvis du har spørsmål om en fil eller en lenke, kan du ta kontakt med en medarbeider eller IT-sikkerhetsavdelingen.

Unngå å åpne vedlegg fra e-post eller meldingstjenester. Noen av disse er kjent for å ha opplevd sikkerhetsbrudd: for eksempel WhatsApp, Messenger or iMessage.

Kontaktinformasjonen din kan være lett tilgjengelig online, og hastigheten på direktemeldingskommunikasjon gjør det mulig for raske, utilsiktede klikk for å kompromittere systemet ditt, ofte ved å laste opp skadelig programvare. Sakte tempoet i kommunikasjonen for å sikre at menneskene vi kommuniserer med er autentiske. Vær forsiktig og reflekter over legitimiteten til all kommunikasjonen din.

Beskyttelse av helseorganisasjoner

Et ransomware-angrep bruker et programvare som låser legitime brukere ut av et datasystem ved å kryptere filer og krever betaling for å gjenvinne tilgang til det berørte systemet. For tiden har operatører av to store ransomware-verktøy, Maze og DoppelPaymer lovet å redusere effekten av svindelene deres på kritisk infrastruktur for helsevesenet.

Folkehelseorganisasjoner og nasjonale medier fra hele verden har blitt bedt om å underholde worst-case scenarier som et resultat av COVID-19. Et eksempel på en cyber-sikkerhetssituasjon i verste fall under en pandemi er et ransomware-angrep mot sykehus. Det amerikanske departementet for helse og menneskelige tjenester publiserte en rapport i 2016 om ransomware-angrep for å forberede helsepersonell.

Ransomware har vært et økende problem før COVID-19, og den nåværende nødsituasjonen vil bare forverre situasjonen.

Det har vært en nyere trend mot ved å bruke ransomware i mindre kommuner i hele Frankrike og i større storbysentre som Johannesburg, Sør-Afrikaog Baltimore, Md.,, Albany, NY, og Atlanta, GA, i USA

Ransomware har blitt brukt mot organisasjoner som sykehus og flyplasser, særlig den 2017 WannaCry ransomware-angrep fra National Health Service i Storbritannia. Canada har også sett lignende økning i ransomware-angrep.

Sykehus og annen kritisk infrastruktur risikerer å bli målrettet under krisens topp, der myndighetene og folkehelsetjenestemenn vil være utmattet av konstant kommunikasjon. For eksempel har en phishing-kampanje rettet mot sykehus- eller folkehelsetjenestemenn som lover personlig verneutstyr potensialet til å ødelegge en del av den digitale infrastrukturen som støtter vårt helsevesen.

Skulle et ransomware-angrep skje i en slik situasjon, ville det være logisk for en administrator å bare betale løsepenger og fortsette å redde liv, noe som bare vil oppmuntre til fremtidige angrep.

Økende årvåkenhet

Vi må være på vakt mot å ikke spre COVID-19, og vi trenger også årvåkenhet for å beskytte vår digitale infrastruktur. Alle institusjoner, inkludert sykehus og folkehelseorganisasjoner, bør ha nylige sikkerhetskopier som gjør at de raskt kan gjenopprette tjenester i tilfelle et ransomware-angrep.

COVID-19 representerer en mulighet til å bygge bedre digital infrastruktur som inkluderer flere autentiseringspunkter, for eksempel tofaktorautentisering via tekstmelding eller via mobilapp, som standard. Denne mer spenstige digitale infrastrukturen bør også omfatte systemer som ikke stoler på hverandre, slik at angripere ikke kan bevege seg horisontalt gjennom organisasjonsinfrastruktur.

Selv om dette ikke er noen enkel oppgave, såkalt "Null tillit" -arkitektur og multifaktorautentisering vil i økende grad bli standardpraksis i hele institusjoner, både store og små.

Vi må være klare til å ha en offentlig samtale om de juridiske, tekniske og personlige dimensjonene til trusler mot cybersikkerhet vi vil møte under COVID-19-pandemien, men vi må først være utstyrt med spørsmålene og problemstillingene som dukker opp ved å jobbe online i det kommende år.![]()

Om forfatteren

Aaron Mauro, assisterende professor i digitale medier, Brock University

Denne artikkelen er publisert fra Den Conversation under en Creative Commons-lisens. Les opprinnelige artikkelen.

bøker_sikkerhet