Normal IT-sikkerhetspraksis beskytter deg kanskje ikke mot ondsinnede angrep som kommer inn i systemet ditt gjennom vanlige enheter, for eksempel USB-nøkler. Shutterstock

Hvis du driver en bedrift, er du sannsynligvis bekymret for IT-sikkerhet. Kanskje investerer du i antivirusprogramvare, brannmurer og vanlige systemoppdateringer.

Dessverre kan det hende at disse tiltakene ikke beskytter deg mot ondsinnede angrep som kommer inn i systemene dine gjennom daglige enheter.

Om kvelden fredag 24. oktober 2008 Richard C. Schaeffer Jr, var NSAs øverste informasjonssjef for datasystemer i en orientering med USAs president George W. Bush da en hjelpemann ga ham et notat. Merknaden var kort og til poenget. De hadde blitt hacket.

Hvordan skjedde det? Den skyldige var en enkel USB.

USB-forsyningskjeden angriper

Angrepet var uventet fordi klassifiserte militære systemer ikke er koblet til nettverk utenfor. Kilden ble isolert til en orm lastet på en USB-nøkkel som var nøye satt opp og satt igjen i store antall kjøpt fra en lokal internettkiosk.

Dette er et eksempel på et forsyningskjedeangrep, som fokuserer på de minst sikre elementene i en organisasjons forsyningskjede.

Det amerikanske militæret flyttet umiddelbart til forby USB-stasjoner i feltet. Noen år senere ville USA bruke den samme taktikken for å bryte og forstyrre Irans atomvåpenprogram i et angrep som nå er blitt kalt Stuxnet.

Leksjonen er klar: Hvis du kobler USB-stasjoner til systemene dine, må du være veldig sikker på hvor de kom fra og hva som er på dem.

Hvis en leverandør kan få en hemmelig nyttelast på en USB-pinne, er det ingen sikker periode der en USB er et godt valg. For eksempel kan du for øyeblikket kjøpe en USB-pinne som i all hemmelighet er en liten datamaskin, og den vil ved innsetting åpne et vindu på maskinen din og spille av Death Star-marsjen.

Dette er bare en slags angrep på forsyningskjeden. Hva er de andre typene?

Nettverk forsyningskjeden angrep

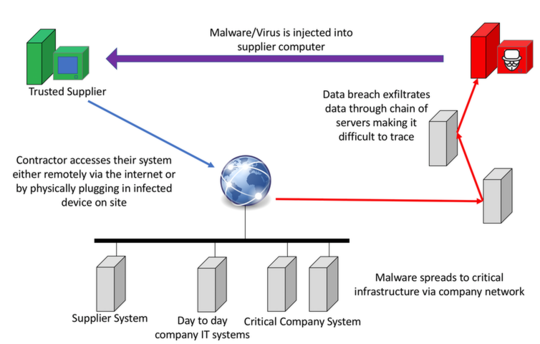

Datamaskinbrukere har en økende tendens til å lagre all sin informasjon i et nettverk, og konsentrere eiendelene sine ett sted. I dette scenariet, hvis en datamaskin er kompromittert, er hele systemet åpent for en angriper.

Vurder en konferansetelefon som brukes i organisasjonen din. Anta at denne nettverksaktiverte telefonen hadde en innebygd feil som tillater angripere å gjøre det lytte til alle samtaler i nærheten. Dette var virkeligheten i 2012 da mer enn 16-versjoner av Ciscos populære IP-telefon ble berørt. Cisco ga ut en oppdatering for telefonene sine, som kan installeres av de fleste selskapenes IT-sikkerhetsavdelinger.

Den grunnleggende modellen for et nettverk forsyningskjeden angrep viser hvor sårbare sammenkoblede systemer er i en organisasjon. Forfatter levert

I 2017 oppsto et lignende problem da et merke av oppvaskmaskin på sykehus ble påvirket av a innebygd usikker webserver. Når det gjelder et sykehus, er det mye privat data og spesialutstyr som kan bli kompromittert av en slik sårbarhet. Mens en lapp til slutt ble utgitt, krevde den en spesialisert servicetekniker for å laste den opp.

Anlegg i forsyningskjeden har nylig blitt involvert i den katastrofale sviktfrekvensen for det nordkoreanske rakettprogrammet. David Kennedy, i en video for The Insider, diskuterer hvordan USA tidligere har forstyrret atomprogrammer ved bruk av cyber. Hvis de fortsatt har denne evnen, er det mulig de ønsker å holde det skjult. Skulle dette være tilfelle, kan det tenkes at en av de mange nordkoreanske feilene kunne ha vært en test av et slikt cybervåpen.

Fem måter selskaper kan beskytte seg på

For å beskytte deg mot alt dette må du sette opp grunnleggende prosesser for cyberhygiene som kan bidra til å holde virksomheten fri fra smitte.

-

Kjøp og installer god antivirusprogramvare og kjør den i beskyttelsesmodus, der den skanner alt på maskinen din. Ja, til og med Mac-er får virus

-

overvåke hvem som er i nettverket ditt, unngå å bruke ikke-betrodde enheter som USB-er, og la administratorene blokkere autorun som et systemdekkende policy

-

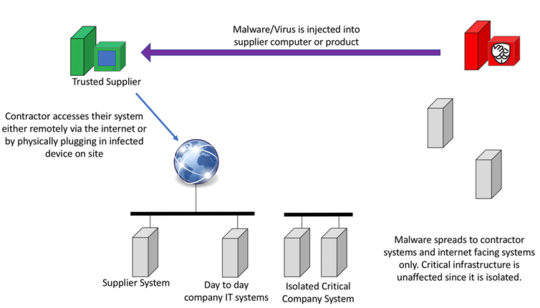

segreger nettverkene dine. Har kritisk anleggsinfrastruktur? Ikke ha det i samme nettverk som de daglige, offentlige vender eller gjestetilgangsnettverk

-

oppdater regelmessig. Ikke bekymre deg for de nyeste og største problemene. Oppdater de kjente sårbarhetene i systemene dine - spesielt den fra 1980

-

betale for din programvare og arbeidskraft. Hvis du ikke betaler for produktet, betaler noen for deg as produktet.

Ved å skille din kritiske infrastruktur fra internettvendte nettverk og leverandør tilgjengelige nettverk er det mulig å gi et beskyttelsesnivå. Noen angrep er imidlertid i stand til å bygge bro over dette 'luftgapet'. Forfatter gitt

Cyber-bevissthet er avgjørende

Endelig kan du gjøre det maksimere cyber-motstandskraft ved å trene alle i organisasjonen din til å lære nye ferdigheter. Men det er viktig å teste om treningen din fungerer. Bruk faktiske øvelser - sammen med sikkerhetsfagfolk - for å undersøke organisasjonen din, praktisere ferdighetene og trene der du trenger å gjøre forbedringer.

Prisen på enhver forbindelse til internett er at den er sårbar for angrep. Men som vi har vist, er ikke engang frittstående systemer trygge. Bevisst praksis og gjennomtenkte tilnærminger til sikkerhet kan øke beskyttelsen til din virksomhet eller arbeidsplass.![]()

Om forfatterne

Richard Matthews, doktorgradskandidat, University of Adelaide og Nick Falkner, førsteamanuensis og direktør for Australian Smart Cities Consortium, University of Adelaide

Denne artikkelen er publisert fra Den Conversation under en Creative Commons-lisens. Les opprinnelige artikkelen.